So einfach und sicher kann der E-Mail-Empfang sein

Im ersten Teil unserer Serie haben wir grundlegende Begriffe rund um die E-Mail erläutert und gezeigt, auf was man beim E-Mail-Versand achten muss. Dabei stand neben der IP-Adresse vor allem die Absenderreputation mit den Techniken SPF, DKIM und DMARC im Fokus. Nun machen wir den nächsten Schritt und nehmen den E-Mail-Empfang unter die Lupe.

MX-Design

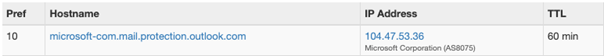

Der erste Blick fällt dabei auf das Design des MX-Eintrags. Wie bereits im vorangegangenen Artikel kurz erläutert, gibt er den oder die Server an, die für den Empfang von E-Mails an die jeweilige Domain verantwortlich sind. Der MX-Eintrag kann aus einem einzigen Eintrag in Form eines Hosteintrags bestehen, aber ebenso aus mehreren, oft unterschiedlich gewichteten Hosteinträgen. Dies ist häufig der Fall.

Die Preference (Pref) gibt die Präferenz dieses Eintrags an. Sie ermöglicht es, bei mehreren Einträgen festzulegen, welcher Host gegebenenfalls der präferierte E-Mail-Server sein soll. Der Hostname gibt den Fully Qualified Domain Name (FQDN) des E-Mail-Servers an. In diesem Beispiel wird auch die IP-Adresse des FQDN angezeigt; sie ist aber eigentlich kein Bestandteil eines MX-Eintrags. Last but not least wird mit „Time to live (TTL)“ noch die Lebensdauer des Eintrags angegeben.

Die Größe eines MX-Eintrags sagt nichts über die Größe des Unternehmens oder die Verfügbarkeit des E-Mail-Servers aus. Am Beispiel der Domain microsoft.com wird deutlich, dass es eher auf das richtige Load Balancing ankommt.

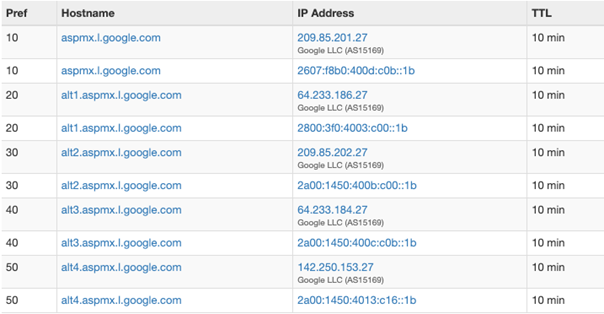

Das komplette Gegenteil eines solchen, schlank gehaltenen MX-Eintrags, ist das MX-Design von Google:

Google arbeitet offensichtlich nicht nur mit IPv4-Adressen, sondern setzt auch IPv6-Adressen ein. Zudem werden neben dem meistpräferierten Eintrag (Pref=10) noch weitere vier Möglichkeiten mit jeweils der Preference 20, 30, 40 und 50 angeboten.

Welches Design das richtige ist, entscheidet jeder Kunde für sich – oder der Cloud-Dienstleister. Wichtig ist aber, dass sich hinter jedem einzelnen Hosteintrag ein und dieselbe Sicherheits-Software mit denselben Regeln verbirgt.

Mythos Backup-MX

Nach wie vor hält sich das Gerücht, dass man unbedingt einen Backup-MX-Eintrag haben muss. Grundsätzlich ist der Gedanke richtig. Es lohnt sich allerdings, hier genauer hinzuschauen.

Noch immer sieht man folgendes Szenario: Ein Unternehmen setzt on-premises einen Exchange-Server ein und nutzt zusätzlich Sicherheits-Software, z.B. NoSpamProxy Server. Aus Angst, dass E-Mails verloren gehen falls die Internetleitung mal nicht funktioniert, wird kurzerhand aber auch das Angebot des Internetproviders wahrgenommen: Ein zweiter Eintrag zeigt dann auf die Gateways des Providers. Dort kommt aber häufig nicht NoSpamProxy zum Einsatz – und wenn doch, dann nicht mit denselben Einstellungen wie in der on-premises-Umgebung. Dieses Szenario hat jedoch gleich zwei Nachteile:

1. Das Sicherheitsniveau wird durch den Backup-MX heruntergesetzt. Spammer haben das längst für sich erkannt und schicken oftmals ihre Botschaften direkt an den Backup-MX. So umgehen sie die erste Sicherheitshürde spielend einfach.

2. Das Argument mit dem Ausfall der Internetleitung oder gar des E-Mail-Servers hinkt, denn die E-Mails gelangen in jedem Fall in diesem Moment nicht in die Postfächer der Empfänger. Am Ende des Tages ist es schlauer, wenn die E-Mails in den Warteschlangen des Absenders liegen bleiben, denn dort wird der Absender später über die noch nicht erfolgte Zustellung informiert. Eben dies passiert nicht, wenn die E-Mails in den Warteschlangen des Internetproviders versauern. So weiß bestenfalls der Empfänger, dass der E-Mail-Empfang gerade gestört ist. Der Absender indes ärgert sich über die lange Antwortzeit.

E-Mail-Sicherheit: auslagern oder selbst machen?

Laut dem Bundesamt für Sicherheit in der Informationstechnik (BSI) erblicken Tag für Tag über 300.000 neue Schadcodevarianten das Licht der Welt. In Kombination mit der Tatsache, dass über 80% der Angriffe auf Unternehmen mit einer E-Mail beginnen, wird schnell klar, dass E-Mail-Sicherheit ein Fulltime Job ist.

Man muss die neuesten Bedrohungen kennen, die eingesetzte Software stets aktuell halten und im Problemfall schnell reagieren können. Die Pflege der Software beschränkt sich nicht nur auf regelmäßige Updates. Diese bringen sehr häufig nicht nur Security Fixes mit sich, sondern auch neue Features, die richtig geplant und eingesetzt werden wollen.

Aus diesem Grund legen immer mehr Unternehmen diese Aufgabe in die Hände von Profis und buchen einen Cloud-Service. Dieser wird dann entweder direkt vom Hersteller einer Software erbracht – oder aber man hat das Glück und der IT-Service-Partner der Wahl, bietet selbst einen solchen Service an. Managed Service Provider (MSP) heißt das immer populärer werdende Geschäftsmodell und bietet viele Vorteile:

– Der Kunde behält dieselben Ansprechpartner, denen er ohnehin vertraut.

– MSPs setzen Software ein, die sie gut bis sehr gut kennen, da sie den Service wiederum für viele ihrer Endkunden anbieten.

– Im Problemfall wird dem Endkunden deutlich schneller geholfen.

– Durch gleichbleibende monatliche oder jährliche Gebühren behält der Kunde die volle Kostenkontrolle.

Letztendlich muss sich jedes Unternehmen selbst fragen, ob es sich den Aufwand für die Pflege eines eigenen Security Gateways leisten kann. In jedem Fall lohnt sich ein Gespräch mit dem jeweiligen IT-Dienstleister.

Welche Filter muss ein Gateway haben?

Die Auswahl der am Markt verfügbaren E-Mail Security Gateways ist groß. Wir möchten Ihnen daher in diesem Artikel zumindest einige Ratschläge an die Hand geben, die es Ihnen ermöglichen, den Stand der Technik besser zu bewerten.

Absenderreputation – SPF, DKIM und DMARC

Die Notwendigkeit von SPF, DKIM und DMARC im Kontext des E-Mail-Versands haben wir im ersten Artikel dieser Serie deutlich herausgestellt. Mindestens genauso wichtig ist es, diese Technologien auch beim E-Mail-Empfang zum Einsatz zu bringen. Ein Großteil der empfangenen E-Mails könnte leicht ohne aufwendige Bewertung des Inhalts abgewiesen werden. Vor allem Fake-E-Mails, die angeblich von bekannten Unternehmen wie Paypal oder Microsoft stammen, können leicht als Betrug enttarnt werden, wenn die vorhandenen Sicherheitsmechanismen konsequent ausgewertet werden.

IP-Adressreputation

Ein weiterer Prüfmechanismus ist die Bewertung der einliefernden IP-Adresse. Folgende Tests sollte ein E-Mail Security Gateway beherrschen:

– DNS-Blacklists-Tests,

– Prüfung des RDNS-Eintrags,

– Prüfung, ob die einliefernde IP-Adresse eine dynamische oder statische Adresse ist.

Unserer Erfahrung nach, können mehr als 85% der empfangenen Spam- und Virenmails schon mit den genannten Reputationsfiltern sicher abgewiesen werden. Die verbleibenden 15% müssen anhand von Filtern bewertet werden. Aber auch hier lassen sich mit einfachen Mitteln effektive Ergebnisse erzielen.

Intelligentes Anhangs-Management

1. Allow-List-Prinzip

Die Regeln für Anhänge an E-Mails sollten nach dem Allow-List-Prinzip aufgebaut sein. Damit legt der Administrator fest, welche Dateitypen als Anhänge an E-Mails überhaupt zulässig sind. E-Mails mit anderen Anhängen werden konsequent abgelehnt.

Was bei der Konfiguration von Firewalls zum guten Ton gehört, muss sich in den Köpfen der E-Mail-Security-Administratoren erst noch etablieren, ist aber vor dem Hintergrund der Ereignisse in den letzten zwei Jahren unabdingbar geworden. Grundlage für all dies ist allerdings, dass die zugelassenen Dateianhänge anhand des Dateityps sicher erkannt werden. Anderenfalls kann ein Angreifer durch einfaches Umbenennen der Datei sein Ziel erreichen.

2. Content Disarm and Reconstruction (CDR)

Der Faktor Zeit ist bei der Bewertung von Anhängen und URLs in E-Mails äußerst wichtig. Je mehr Zeit seit der Generierung einer neuen Virusvariante ins Land gegangen ist, umso höher ist die Wahrscheinlichkeit, dass sie von Scannern entdeckt wird. Bei sehr guten Scannern reichen schon wenige Minuten aus. Empfänger von E-Mails sind aber nicht selten dafür bekannt eher ungeduldig zu sein, wenn es um den Empfang einer neuen Nachricht geht. Dies gilt vor allem dann, wenn der Absender gerade noch am Telefon ist.

CDR ist ein Verfahren, das beiden Seiten gerecht wird. Hierbei wird z.B. eine Word-Datei beim Empfang in ein sicheres PDF-Dokument umgewandelt. Somit ist sichergestellt, dass selbst ein Angriff mit einem völlig neuen Virus vereitelt wird: Das ursprüngliche Word-Dokument verbleibt nämlich bis zur finalen Bewertung am Gateway, während der Empfänger mit dem sicheren PDF weiterarbeiten kann. Stellt sich zu einem späteren Zeitpunkt heraus, dass die Word-Datei infiziert war, kann sie einfach gelöscht werden.

3. URL Rewrite

Diese Funktion erfüllt den gleichen Zweck wie das gerade beschriebene CDR-Verfahren: Es verschafft dem Security Gateway wertvolle Zeit ohne den Empfänger zu behindern. Wenn beim E-Mail-Empfang eine URL noch nicht zweifelsfrei als schadhaft eingestuft werden kann, wird sie umgeschrieben. Durch diesen Vorgang bekommt das Gateway die Möglichkeit, die ursprüngliche URL noch einmal zu prüfen , sobald der Empfänger der E-Mail die umgeschriebene URL anklickt.

Cloudbasierte URL und Dateireputationsverfahren

Jede schadhafte Datei oder URL wird irgendwann als solche erkannt, so dass weitere E-Mails mit derselben URL oder Datei mit diesem Wissen sicher abgewiesen werden können. Das entspricht einem Fahndungsfoto bei den Ermittlungsbehörden.

Wie wir bereits weiter oben gelernt haben, kommen jedoch jeden Tag mindestens 300.000 neue Fahndungsfotos auf den Tisch der E-Mail Security Gateways. Früher wurde das mit sogenannten Patternupdates für die Virenscanner gelöst: Einmal am Tag bekam der Scanner ein neues Patternupdate und konnte damit weiterarbeiten. Diese Vorgehensweise ist gerade bei Gateways jedoch nicht mehr zeitgemäß und schon gar nicht effektiv. Die Lösung sind cloudbasierte Reputationsservices, die in Echtzeit den Austausch der Fahndungsfotos sicherstellen.

E-Mail-Verschlüsselung

Neben all den genannten Verfahren zur Abwehr von Spam- und Virenmails und zur Verbesserung der eigenen E-Mail-Hygiene, gibt es noch weitere Verfahren, die insgesamt auf das Konto der E-Mail-Sicherheit einzahlen, jedoch ein anderes Ziel verfolgen. E-Mail-Verschlüsselung und Signatur sind zwar in aller Munde, aber nach wie vor erfreut sich diese Technologie noch nicht der Verbreitung, die sie verdient.

S/MIME

Das bekannteste und verbreitetste Verfahren in unseren Breitengraden ist S/MIME. Es ist ein sogenanntes asymmetrisches Schlüsselverfahren und beruht auf der Verwendung von zwei, zueinander passenden Schlüsseln. Es gibt einen privaten und einen öffentlichen Schlüssel. Kurz gesagt kann man Daten, die mit einem öffentlichen Schlüssel verschlüsselt wurden, nur mit dem passenden privaten Schlüssel wieder entschlüsseln. Damit unterscheidet es sich von der symmetrischen Verschlüsselung maßgeblich. Bei letztgenanntem Verfahren wird für die Ver- und Entschlüsselung dasselbe Schlüsselmaterial verwendet.

Damit jeder weiß, wem ein Schlüsselpaar gehört, wird der öffentliche Schlüssel von einer Zertifizierungsstelle (auch TrustCenter oder CA genannt) signiert. Der ausstellenden CA muss man vertrauen. Damit man nicht jeder CA auf der Welt einzeln vertrauen muss, gibt es im Wesentlichen zwei anerkannte Zertifizierungsverfahren, an deren Regeln sich CAs halten müssen, um in einen Trusted Root Store (TRS) zu kommen. Diese gibt es für Microsoft (Windows-Betriebssystem), Mozilla (Firefox und Thunderbird) und Google (Android Betriebssystem). Applikationen auf den genannten drei Plattformen vertrauen automatisch den CAs in den jeweiligen TRS. Es ergibt also Sinn, besser ein Zertifikat von einer CA zu kaufen, die in den TRSs aufgeführt ist.

E-Mail-Signatur

Das wird spätestens bei der Verwendung einer Signatur klar. Bei einer Signatur wird der E-Mail ein digitales Sigel (z.B. von SwissSign) hinzugefügt. Es soll dem Empfänger zeigen, dass die E-Mail vom Zeitpunkt der Signaturerstellung bis zur Öffnung unverändert geblieben ist. Zusätzlich weiß der Empfänger anhand des mitgeschickten öffentlichen Schlüssels, dass der Absender wirklich der ist, der er vorgibt zu sein.

Zusätzlich zu den Absenderreputationsverfahren, die rein auf Serverebene stattfinden, hat der Empfänger so auch die Möglichkeit der Echtheitsprüfung. Wenn das verwendete Zertifikat jedoch von einer nicht vertrauenswürdigen CA signiert wurde, bekommt der Empfänger eine Warnung angezeigt, dass die E-Mail nicht vertrauenswürdig ist. Das gilt es bestmöglich zu vermeiden.

Das Ziel der S/MIME-Signatur ist also die Echtheit des Absenders und die Unveränderbarkeit des Inhalts zu bestätigen.

E-Mail-Verschlüsselung

Die Verschlüsselung hingegen sorgt für die Informationssicherheit. Ein Dritter, der in den Besitz der verschlüsselten E-Mail gelangt, kann sie nicht lesen. Lediglich der Absender und der Empfänger haben Zugriff auf den Inhalt, weil sie im Besitz der passenden Schlüssel sind. Beim Verschlüsselungsvorgang wird grundsätzlich der öffentliche Schlüssel des Empfängers verwendet, denn nur er oder sie ist im Besitz des passenden privaten Schlüssels, um die Nachricht zu entschlüsseln.

Fazit

Eine wirksame E-Mail-Sicherheitsstrategie ist kein Hexenwerk, aber sie bedarf einiger Pflege und vor allem eines fundierten Know-hows. Sowohl der Markt der einschlägigen Softwareanbieter als auch der Managed Service Provider wird immer größer. Davon profitieren alle Unternehmen, die sich immer komplexeren Angriffsszenarien ausgesetzt sehen.

Die Möglichkeiten zur Absicherung der Unternehmenskommunikation sind also vorhanden. Gerade cloudbasierte Lösungen verbinden hier zuverlässigen Schutz, einfache Einrichtung und maximale Kostenkontrolle. NoSpamProxy und Vertical lassen Sie bei der Einführung dieser Technologien nicht alleine. Wir sind stets an Ihrer Seite und beraten Sie im Vorfeld, genauso wie bei der Implementierung und im Laufenden Betrieb.