Next Generation Firewall vs. Intrusion Prevention System

NGFW und IPS – auch wenn beide Abkürzungen nicht im Kultsong „MfG“ von den Fantastischen 4 enthalten sind, erfreuen sich beide trotzdem aktueller Bedeutung. Wofür NGFW und IPS stehen, welche technischen Funktionen jeweils erfüllt werden können und vor allem die Klärung der Fragen nach Positionierung und Koexistenz, werden wir in diesem Artikel erläutern.

NGFW – Next Generation Firewall

Traditionelle Firewalls untersuchen Netzwerkpakete auf Basis von Headerinformationen wie Protokolltyp, Quell- und Zieladresse sowie Quell- und Zielport. Das System arbeitet default-deny regelbasiert. Demzufolge wird Datenverkehr nur zugelassen, wenn dieser per Regelwerk explizit definiert und erlaubt ist.

Mittlerweile wird Datenverkehr zum Großteil per http und https abgebildet. Dementsprechend ist die reine Prüfung der Datenpakete nicht mehr ausreichend, da unterschiedlichste Anwendungen dieselben Kommunikationswege benutzen. Somit kann eine traditionelle Firewall nicht zwischen gewünschtem Datenverkehr über Office365 und unerwünschtem Datenverkehr über Dropbox unterscheiden. Beide Anwendungen kommunizieren über https und Port 443, welcher per Regelwerk zulässig ist. Auch Programme wie Teamviewer, Skype oder WhatsApp nutzen https, um nur ein paar Beispiele zu nennen.

Next Generation Firewall-Systeme gehen über die Funktionen herkömmlicher Firewalls hinaus und erlauben zusätzlich die Inspektion von Datenverkehr auf Anwendungsebene. Zusätzlich zu Headerinformationen wird außerdem die Payload des Datenstroms analysiert. Somit können Anwendungen identifiziert und das Regelwerk granular erweitert werden. Neben dem vollständigen Blockieren von Anwendungen können diese auch in der zu nutzenden Bandbreite eingeschränkt werden. Da der gesamte Datenstrom analysiert wird, lässt sich auch Schadcode identifizieren und abwehren. Gerade in Verbindung mit dem oftmals integrierten IPS kann so zusätzlicher Schutz für das Netzwerk realisiert werden, da bereits am Gateway Angriffe wie beispielsweise SYN Flood abgewehrt werden.

Weitere Funktionen wie Anti-Virus, Anti-Spam, Web- und Mailproxy machen Next Generation Firewalls für alle Unternehmensgrößen interessant.

IPS – Intrusion Prevention System

Die Überflutung des Netzwerks mit Daten durch Netzwerkviren, die Ausnutzung von Schwachstellen in Betriebssystem- und Anwendungssoftware oder der unberechtigte Zugang zu einem Webserver durch SQL-Injection sind nur einige Beispiele für mögliche Angriffspunkte in einem Netzwerk.

Im Gegensatz zu reinen Intrusion Detection Systemen sind IPS in der Lage, nicht nur über das Eindringen in das Netzwerk zu informieren, sondern auch konkrete Gegenmaßnahmen einzuleiten.

Ein Intrusion Prevention System überwacht aktiv den Datenverkehr in Netzwerken. Verschiedene Prozesse zur Inspektion der Datenpakete prüfen sowohl Headerinformationen, als auch die eigentliche Payload. Abweichungen von regulärem Datenverkehr können so identifiziert und analysiert und Angriffe, Missbrauchsversuche oder Sicherheitsverletzungen können erkannt und blockiert werden.

IPS ersetzen weder ordentliches Netzwerkdesign, noch vernünftiges Patchmanagement. Allerdings kann die Funktion eines IPS mit einem Pflaster verglichen werden, das die Infektion einer Wunde verhindert, bis die endgültige Heilung abgeschlossen ist.

NGFW vs. IPS – Positionierung im Netzwerk

Firewalls werden in der Regel am Perimeter positioniert. Dementsprechend wird Datenverkehr gefiltert, der in das Netzwerk geschleust wird oder dieses verlässt. Dabei wird durch die Kombination der einzelnen Module ein umfassender Schutz des Netzwerks von außen aufgebaut.

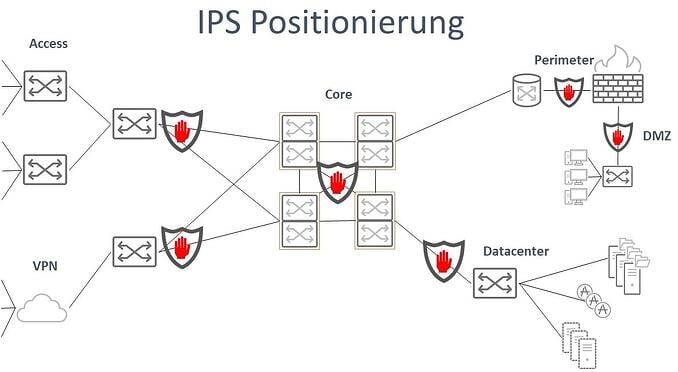

Intrusion Prevention Systeme finden an vielen Stellen im Netzwerk Einsatzmöglichkeiten. Neben der klassischen Platzierung am Perimeter (vor der Firewall, zur Abwehr von beispielsweise SYN-Flood Angriffen) kann auch die Analyse von internem Datenverkehr notwendig werden. Gerade Dirty-Traffic aus VPNs (insbesondere bei Verfolgung einer BYOD Strategie) und DMZ erfordert eine intensive Prüfung. Unter Berücksichtigung möglicher Angriffsvektoren (Web, E-Mail, etc.) kann auch der Einsatz des IPS zwischen internen Netzen (Verwaltung, Produktion, Buchhaltung, etc.) durchaus als legitim betrachtet werden. Der Datenverkehr wird transparent zwischen den einzelnen Netzwerksegmenten durch das IPS gefiltert.

NGFW vs. IPS – Was brauche ich nun?

Stellen wir uns vor, wir möchten unser Haus schützen. Wir errichten eine Mauer um unser Grundstück und stellen einen Sicherheitsdienst ein, der regelmäßig patrouilliert. Außerdem werden Videokameras montiert, die Bewegungen auf dem Gelände aufzeichnen. Sollten alle Maßnahmen versagen, haben wir unser Haus allerdings mit einer Alarmanlage gesichert. Vor den einbruchsicheren Fenstern sind zusätzliche Gitter montiert und auch die Haustür entspricht Widerstandsklasse RC6. Es ist also nahezu unmöglich, in unser Eigenheim einzubrechen. Der eingerichtete Schutz kann mit der Funktion einer Next-Generation Firewall am Perimeter verglichen werden.

Bei näherer Betrachtung fällt allerdings auf, dass das System Schwachstellen aufzeigt. In dem Moment, in dem wir Freunden, Bekannten, Handwerkern, etc. Zugang zu unserem Haus gewähren, ist sämtlicher Schutz von außen umgangen. Die Zimmer im Haus können nach Belieben betreten werden, unser Eigentum kann beschädigt oder gestohlen werden. Also installieren wir auch im Haus eine Videoüberwachung.

Die Schlussfolgerung ist eindeutig: NGFW und IPS ersetzen einander nicht. Vielmehr ist ein IPS im internen Netz eine sinnvolle Erweiterung vorhandener Schutzmaßnahmen um eine bestmögliche Absicherung des Netzwerks zu realisieren. Zusätzlich wird ein automatisches Schließsystem der Zimmertüren eingerichtet und wir engagieren einen Butler, der Besucher begleitet. Ein Intrusion Prevention System bietet also für das interne Netzwerk neben der Überwachung und Alarmierung (Videoüberwachung) auch Schutzfunktionen (Schließsystem, Butler).