Endlich keine Spam-Mails mehr – Traum oder mögliche Realität?

Ob privat oder geschäftlich: wer kennt sie nicht, die E-Mails, die angeblich von Geschäftspartnern, Freunden oder Familienmitgliedern kommen und einen auf die einzigartige Chance hinweisen, schnell Geld zu verdienen? Wie im Blog-Beitrag „E-Mails sind das Einfallstor Nummer 1 für Cyber-Angriffe“ schon erwähnt, werden E-Mails nicht nur für seriöse Kommunikation genutzt, sondern eben auch von Cyber-Kriminellen. Doch schon mit einfachen Mitteln, kann man sich davor schützen.

Wie oben bereits beschrieben, geben sich die Absender solcher Spam-Mails oft für jemand anderes aus und haben damit eine höhere Chance, dass E-Mails geöffnet und ggf. sogar angeklickt werden. Es scheint also im ersten Moment so, als würden Sie den Absender kennen, doch dieser hat seine Identität gefälscht. Möglich wird das eigentlich erst dadurch, dass wir solche Fälschungen zulassen. Denn, würde jeder von uns alle möglichen Mechanismen für E-Mail-Sicherheit nutzen, wäre die Kommunikation nahezu spamfrei. Daher erkläre ich Ihnen in diesem Blog-Beitrag, wie Sie sich mit den drei Werkzeugen SPF, DKIM und DMARC schützen können.

Sender Policy Framework

Wenn Sie wirklich sichergehen möchten, dass die E-Mail, die Sie soeben erhalten haben, auch von dem Absender stammt, wie es den ersten Eindruck macht (und nicht gefälscht wurde), dann kommt unser erstes Werkzeug zum Einsatz: SPF. Dank dem Sender Policy Framework können Sie die erhaltene E-Mail auch der absendenden E-Mail-Domäne zuordnen.

Hierfür wird in der öffentlichen DNS-Zone der eigenen E-Mail-Domäne ein TXT-Eintrag gesetzt, in dem alle Systeme hinterlegt werden, die im Namen meiner Domäne E-Mails versenden dürfen. Der Empfänger kann durch diesen öffentlichen Eintrag überprüfen, ob der Absender überhaupt berechtigt ist, Mails zu versenden. Stimmt die IP-Adresse überein, so ist der Absender authentisch – andernfalls kann die E-Mail verworfen werden.

SPF hat aber auch seine Grenzen. Es schützt z.B. nicht davor, wenn die Header-From-Adresse, also der Teil, der mir im E-Mail-Client angezeigt wird, gefälscht wurde. Hierfür kommt das zweite Werkzeug, DKIM, zum Einsatz.

Domain Keys Identified Mail

DKIM wird genutzt, um zu überprüfen, ob eine E-Mail tatsächlich vom Eigentümer der Domäne stammt und ob diese E-Mail während des Transports unverändert blieb. Bei der Domain Keys Identified Mail wird dafür ein privater und ein öffentlicher Schlüssel genutzt. Beim Versand wird aus dem Inhalt der E-Mail, den Header-Informationen und dem privaten Schlüssel ein Hash-Wert generiert und damit die ausgehende Mail signiert.

Zuvor wurde der öffentliche Schlüssel, in der öffentlichen DNS-Zone der eigenen E-Mail-Domäne hinterlegt. Somit ist es dem Empfänger der jeweiligen E-Mail möglich, den Hash-Wert gegen den veröffentlichten zu prüfen. Dank der DKIM-Signatur weiß der Empfänger zwei Dinge sicher:

1. Die E-Mail, samt Inhalt, blieb auf dem Transportweg unverändert und

2. Die Header-From-Adresse ist auch wirklich der Absender

Mithilfe von SPF und DKIM können Sie die Authentizität und Integrität von eingehenden E-Mails prüfen und sich so vor Phishing-Angriffen und Spam schützen.

Domain-based Message Authentication, Reporting and Conformance

Was machen Sie nun aber mit den E-Mails, die die Überprüfung nicht bestanden haben? Dafür gibt es von der Absenderdomäne keine klaren Anweisungen. Und hier kommt das dritte Werkzeug ins Spiel.

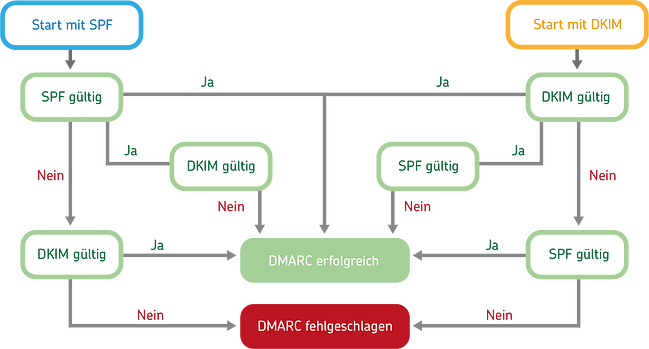

Mit der DMARC-Richtlinie stellt der Absender in der öffentlichen DNS-Zone Richtlinien bereit, wie das Empfänger System in unterschiedlichen Szenarien auf eine E-Mail reagieren soll. Somit können z.B. E-Mails angenommen werden, die unverändert weitergeleitet wurden. Der Absender entspricht in diesem Fall nicht den Einträgen im SPF aber die DKIM-Signatur ist ungebrochen und somit ist die E-Mail weiter vertrauenswürdig.

Die unterschiedlichen Möglichkeiten bei der DMARC-Prüfung mit SPF und DKIM (stark vereinfacht).

Quelle: NoSpamProxy

Win-Win-Situation

All diese Werkzeuge dienen auf den ersten Blick nur dem Empfänger als Schutz – aber auf den zweiten Blick schützt es auch den Absender vor Reputationsschäden, wenn Cyberkriminelle in ihrem Namen Schaden anrichten wollen. Somit schützen Sie sich mit den vorgestellten Maßnahmen sowohl in der Rolle als Empfänger, als auch als Absender.