Drei Beispiele für die Wichtigkeit einer sicheren Reise in die Cloud

Viele Unternehmen sind gerade mit dem Gedanken beschäftigt, wie sie Ihre IT-Software- Lösungen am effizientesten und außerdem auch kostengünstig realisieren können. In diesem Zusammenhang sind Clouddienste immer häufiger sinnvolle Alternativen zu on premise Lösungen.

Wenn es darum geht, bestimmte Szenarien abbilden zu können, in denen eine sehr hohe Anzahl an Ressourcen für einen kurzen Moment benötigt werden, führt kaum ein Weg an der Cloud vorbei. Denn, wer will 365 Tage Ressourcen vorhalten, die nur ca. 30 Tage im Jahr benötigt werden?

Diese drei Szenarien sind in der Cloud mit wenig Aufwand realisierbar:

- Ticketkauf bei Weltmeisterschaften (Fußball, Handball etc.): Hier werden Ressourcen kurzfristig benötigt um die Ticketbestellung von sehr vielen Menschen abfangen zu können.

- Kurzfristiger Ausfall von Verkehrsmitteln (Flugzeug fällt aus, Zug gesperrt, etc.): Viele Menschen müssen auf alternative Verkehrsmittel ausweichen.

- Die Wahlen in unterschiedlichsten Ländern: Da es sich hierbei um eine Umfrage handelt, die nur alle paar Jahre wieder stattfindet, kann es auch hier Sinn machen, die Ressourcen nur bei Bedarf verfügbar zu machen.

Aber wie werden die Daten hier geschützt?

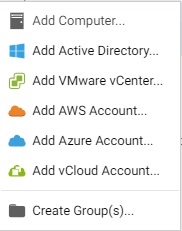

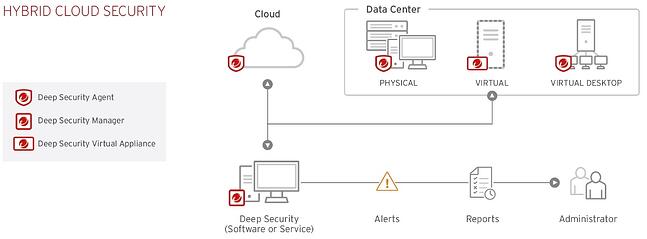

Ein Ansatz ist hier Deep Security. Deep Security kann direkt mit den Cloud Accounts von Microsoft Azure, VMware vCloud oder Amazon AWS verbunden werden. Anschließend präsentieren sich sämtliche Maschinen aus der Cloud in der Deep Security Umgebung.

Neben dem reinen Virenschutz bietet sich nun noch die Möglichkeit, Maschinen gegen Schwachstellen abzuschirmen (Intrusion Prevention). Die Kommunikationen der Maschinen auf die notwendige Netzwerkkommunikation lässt sich mittels der Firewall beschränken.

Sämtliche Logs lassen sich gesammelt analysieren (Log Inspection), nicht vertrauenswürdige Anwendungen können blockiert werden (Application Control). Und auch Veränderungen an Systemdateien oder Prozessen lassen sich direkt erkennen und als Alarmmeldung ausgeben (Integrity Monitoring).

Im Integrity Monitoring ist es ebenfalls möglich, spezielle Dateien zu überwachen, die nicht als systemkritisch zu bewerten sind. So lassen sich auch Veränderungen an Dateien erkennen, die zum Beispiel Benutzerdaten enthalten.

Um die Kommunikation der Systeme nach Außen (aus der Cloud heraus) zu minimieren, steht der Deep Security Manager auch im Cloud Marketplace zur Verfügung und kann dort mit allen notwendigen Abhängigkeiten implementiert werden. Außerdem steht Deep Security auch als Servicemodell (im Rahmen von Deep Security as a Service) zur Verfügung. Neben den Cloud Anbietern besteht auch die Möglichkeit, die Umgebung on Premise – also die interne Umgebung, mit absichern zu können. Dazu sollte jedoch auch der Deep Security Manager On Premise installiert werden.

Quelle: Intervolve Trend Micro Deep Security

Ein weiteres Argument für den Einsatz von Deep Security ist die Möglichkeit Betriebssysteme zu schützen, die keinen Herstellersupport mehr haben oder bald aus dem Herstellersupport herausfallen. Hier sei Windows Server 2003 und ab Januar 2020 auch Windows Server 2008 erwähnt.

In VMware Umgebungen gibt es zudem die Möglichkeit, einen gewissen Schutzumfang abhängig von der einzusetzenden VMware NSX Version auch agentenlos auf die virtuelle Umgebung aufzubringen. VMware NSX ist in diesem Zusammenhang der Nachfolger von VMware vShield (mittlerweile End Of Life) und kann für die Deep Security auch in der kostenlosen Version eingesetzt werden. Hier ist jedoch mit lizenztechnischen Einschränkungen zu rechnen, da der Netzwerkverkehr nicht analysiert werden kann.